Was das ursprünglich für das US-Militär entwickelte Betriebssystem PitBull am stärksten von allem bisher gekannten unterscheidet ist, dass es nicht über eine allmächtige Administratorrolle verfügt. Schadsoftware, die versucht über privilege escalation Rechte zu erlangen, die eine weitere Verbreitung im Netzwerk ermöglichen, scheitern bereits an diesem Punkt.

Des Weiteren ermöglichen die 145 Einzelrechte, welche die allmächtige Administratorrolle ersetzen eine feingranulare Rechtevergabe und sehr individuelle Freigabebereiche. Dadurch können Administratoren sich auf Ihre Kernaufgabe, das Administrieren, konzentrieren, statt sich mit Haftungs- und Schuldfragen beschäftigen zu müssen. Beispielsweise muss ein Backupverantwortlicher Dateien nur sichern, aber nicht lesen können. Durch eine solche Rechtevergabe kann er per se nicht für Datenabfluss verantwortlich sein.

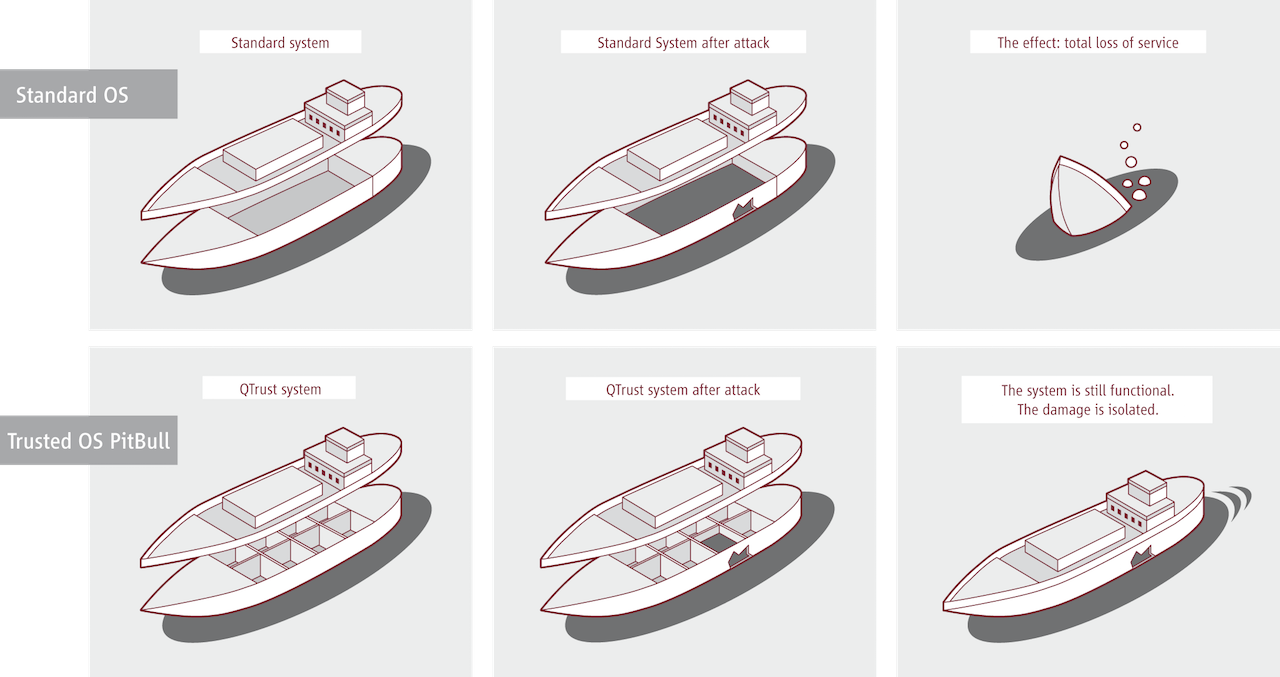

Perfektioniert wird das Sicherheitskonzept von PitBull durch die individuell einstellbaren Sicherheitskontexte, die sogenannten compartments. Diese ermöglichen ein effektives Sandboxing und stoppt Angreifer direkt an der Eintrittsstelle. Sie können sich also nicht weiter ausbreiten.

PitBull Foundation

PitBull ergänzt Infrastrukturen mit einem fundamentalen Sicherheitslayer, um die Integrität in allen Arbeitsbereichen sicherzustellen.

- Wird als Betriebssystemupgrade installiert

- Isoliert Anwendungen, Netzwerk Interfaces, Daten und Anwender mittels einer automatisch prüfenden Sicherheitskonfiguration - ein komplexer Regelsatz wird vermieden

- Verhindert die Beschädigung des Gesamtsystems durch Ausnutzung von Bugs in jedweder Art von Software

- Kontrolliert Netzwerkressourcen, die von allen Programmen genutzt werden können

- Kontrolliert und limitiert Nutzer- und Admin-Accounts durch Verwendung von "Least-Privileges"; eliminiert Verwundbarkeit durch Superuser-Rechte

- Ermöglicht die Entwicklung hochsicherer und doch flexibler Sicherheitsarchitekturen

- Übertrifft LSPP (EAL4+) Common Criteria Anforderungen

- Bietet Bell-LaPadula basierendes MAC (Mandatory Access Control)

- Einsatz von Sensitiven Labels auf Kernel-Level

- Unterstützt Rollen und Autorisierung

- Verwendet Polyinstantiated MLS Netzwerkports und gelabelte Pakete

- Erzwingt, wenn benötigt, "Zwei-Mann/Vier-Augen"-Authentifizierung beim Login

- Integritätsprüfung von System und Datenbanken

- Sicherheitsmechanismen zum Schutz kritischer Trusted Computing Basisdateien und -dienste

- Unterstützt "Labeled Printing" mittels MAC-Kontrolle

- Ergänzt und schützt Einträge, um Auditierfähigkeit und Revisionssicherheit zu gewährleisten

PitBull Foundation Suite

Die Funktionen von PitBull Foundation nutzend, ermöglicht PitBull Foundation Suite die einfache Konvertierung von kommerzieller und kundenspezifischer Software in eine ausgefeilte Trusted Network Architektur, die zudem auch die Hilfsmittel, Werkzeuge und Skripts umfänglich schützt.

- Ermöglicht Nutzern den sicheren Zugang zu Backend-Systemen via Internet

- Das modulare Konzept erlaubt es, die Software auf spezielle Kundenanforderungen zuzuschneiden