Der Schock saß tief, als vermeintlich islamistische Cyberterroristen im vergangenen Jahr die vollständige Kontrolle über die Kanäle und Webseiten des französischen Fernsehsender TV5Monde übernahmen und islamistische Botschaften verbreiteten. Dabei handelte es sich nur um ein Beispiel von vielen, bei denen gut organisierte Cyberkriminelle sich umfassenden Zugriff auf die IT-Infrastruktur verschaffen. Bevorzugte Angriffsstellen sind oftmals die Fernzugänge, die Mitarbeitern, Dienstleistern oder Kunden eines Unternehmens ermöglicht werden. Sie vereinfachen den Arbeitsalltag, stellen aber – ohne entsprechende Sicherheitsvorkehrungen – oft ein willkommenes Einfallstor für Hacker dar.

Risikofaktor Fernzugriff: Sichere Administration kritischer Infrastrukturen am Beispiel einer Rundfunkanstalt

Vor diesem Hintergrund suchte eine regionale deutsche Rundfunkanstalt eine Lösung, die einen sicheren Fernzugriff ermöglicht. Die Organisation arbeitet mit einer Vielzahl an freien Mitarbeitern und Dienstleistern zusammen, die den Radio- und TV-Betrieb und alle damit verbundenen Internet- und Social-Media-Zugänge umsetzen, warten und betreuen: Redakteure, Administratoren, Webdesigner, Sachbearbeiter im Homeoffice – die Liste ließe sich lange fortsetzen. Von diesen Anwendern haben einige auch – direkt oder indirekt – Zugang zu sensiblen IT-Bereichen. Eine erste Analyse zeigte: Ein Angriffsszenario wie im Falle des französischen Senders hätte verheerende Folgen.

Fünf Fragen, die zu denken geben

„Wenn uns eine Kunde fragt, ob wir seine IT im Hinblick auf Fernzugriffe für sicher halten, genügt oftmals bereits die zweite kritische Rückfrage, um dies mit „Nein“ zu beantworten“, erläutert Daniel Persch, verantwortlich für Netzwerksicherheit bei der QGroup GmbH, einem Anbieter im IT-Sicherheitsumfeld. „Die Fragen, die wir stellen lauten dabei: Wissen Sie, wie viele Dienstleister auf Ihr internes Netzwerk zugreifen? Wissen Sie, wie viele Dienstleister aktuell darauf zugreifen? Wissen Sie, wer der Mitarbeiter des Dienstleisters ist, der gerade zugreift? Wissen Sie, wo sich der Dienstleister aktuell in Ihrem Netzwerk befindet? Wissen Sie, was der Dienstleister auf der Maschine macht bzw. gemacht hat?“, so Daniel Persch weiter. Ähnlich verhielt es sich bei der Rundfunkanstalt. Die IT-Infrastruktur ermöglichte keinen vollständigen Überblick bzw. keine vollständige Kontrolle, was die Zugriffe durch die Dienstleister und Mitarbeiter von außen angeht.

Mit starker Authentifizierung und Multi-Level-Security „die Türen schließen“

Mit entsprechenden Lösungen können Unternehmen trotz zahlreicher Fernzugriffe die vollständige Kontrolle über ihr System behalten und es gegen etwaige Angriffe absichern. Zu diesem Zweck müssen die Schwachstellen des Systems verstärkt werden, angefangen bei der Nutzerauthentifizierung, über eine Kontrolle des Nutzerverhaltens bis hin zur Abschottung der Systeme untereinander. Die entsprechende bei der Rundfunkanstalt implementierte Lösung der QGroup heißt QTrust Admin Proxy und schaltet Schritt für Schritt die Angriffspunkte aus.

Herzstück der Lösung ist ein Terminal- bzw. Jump-Server auf Basis des Multilevel Trusted OS PitBull Betriebssystems von General Dynamics. Der Zugriff eines Dienstleisters erfolgt also über den Zwischenschritt mittels Admin Proxy, so dass auch etwaige Angreifer sich gar nicht erst unmittelbar auf dem tatsächlichen System befinden.

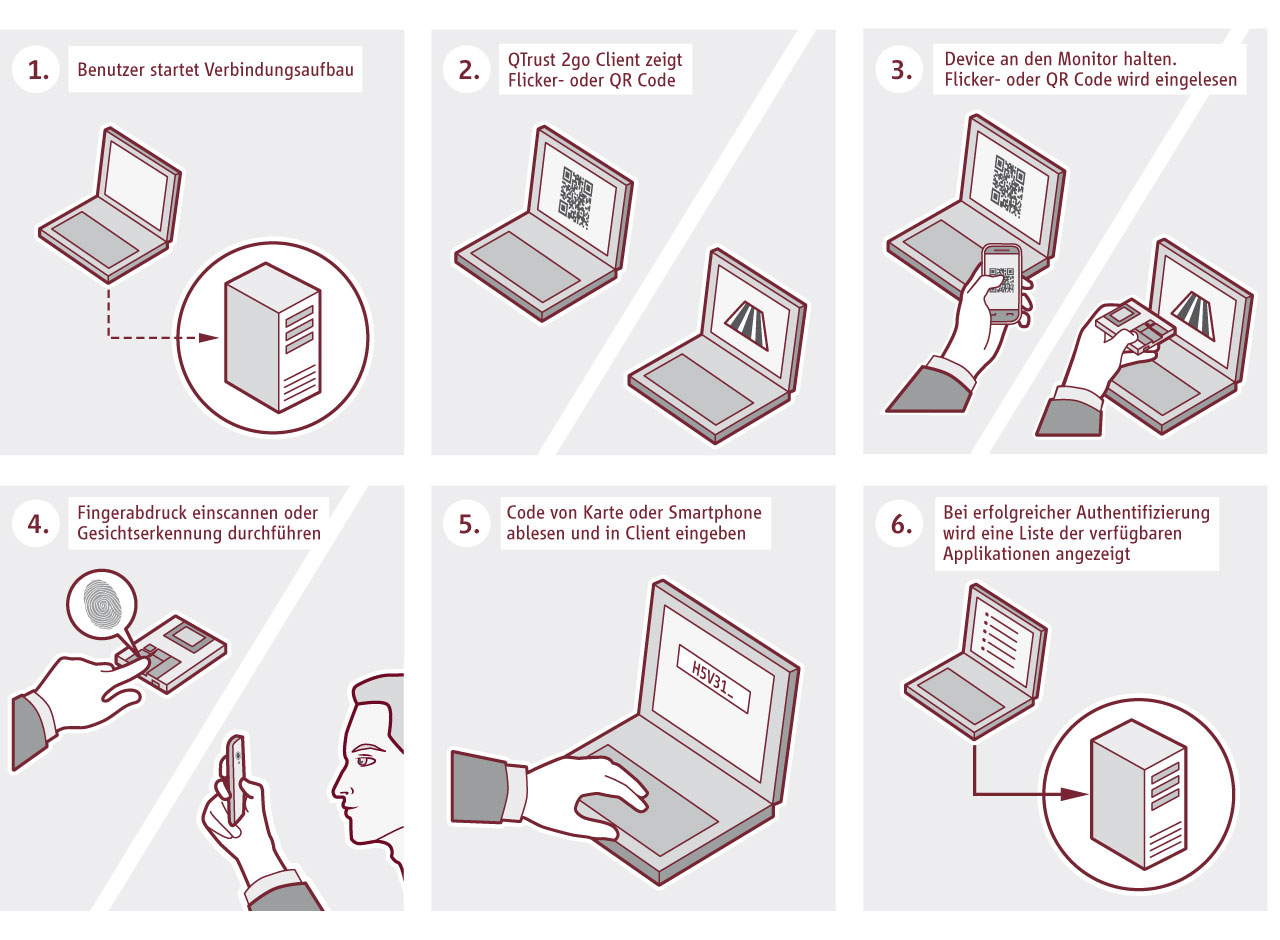

Externe Administratoren melden sich dabei zunächst mittels starker Authentifizierung über QTrust 2go an. QTrust 2go ermöglicht Dreifaktorauthentifizierung (Abb. 1). Dabei ist ein einmalig generierter QR-Code zu scannen, per Fingerabdruck die Identität des Nutzers zu bestätigen und dann eine entsprechend angezeigte PIN einzugeben. Nach dieser eindeutigen Überprüfung der Nutzeridentität greifen die nächsten Sicherheitsstufen.

Volle Rechtekontrolle und Schutz gegen „Insel-Hüpfen“

Der Multilevel-Security-Schutz gewährleistet nach erfolgreicher Authentifizierung die volle Kontrolle und Dokumentation der Anwendersession und verhindert ein Ausbrechen aus dem für den jeweiligen Dienstleister zulässigen Berechtigungskontext. Eine Command-Blacklist ermöglicht es hierbei, bestimmten Nutzern nur sehr selektiv Eingriffsmöglichkeiten auf dem System zu gewähren und die – versehentliche oder absichtliche – Eingabe unerlaubter Befehle von vornherein zu unterbinden. Dadurch kann kein Schadcode in die kritische Infrastruktur eingeschleust werden. Darüber hinaus ist durch Prozessisolation mit Hilfe von Compartments ein so genanntes „Insel-Hüpfen“, also der Zugriff vom zugelassenen System auf andere, nicht freigegebene Drittsysteme ausgeschlossen. Ein zentrales Logging- und Session-Recording sorgt außerdem für eine sichere Überwachung der einzelnen Aktivitäten von Dienstleistern. Kommt es hier tatsächlich zu Unregelmäßigkeiten schlägt das System Alarm und es kann eingegriffen werden.

Militärische Standards

„Die Sicherheitsstandards unserer Lösung stammen ursprünglich aus dem militärischen Umfeld. Dabei schießen wir nicht mit Kanonen auf Spatzen. Im Gegenteil: Um sich gegen hochprofessionelle Cyberangriffe zu wappnen, sollte dieser Standard nicht unterschritten werden. Nun mag der Schaden im Falle eines TV- oder Radiosenders zunächst nur als ein Reputationsproblem erscheinen. Doch auch hier entsteht bereits hoher finanzieller Schaden z.B. durch entfallene Werbegelder.“, so Daniel Persch zum Sicherheitskonzept des QTrust Admin Proxy.

Das Schaubild (Abb. 2) verdeutlicht, wie der QTrust Admin Proxy an den entscheidenden Schwachstellen des Systems ansetzt, um Angreifer möglichst früh in der Prozesskette aus dem kritischen System auszuschließen, zu überwachen und seine Zugriffsrechte zu kontrollieren.

Reibungslose Implementierung während es laufenden Betriebs

Im Fall der Rundfunkanstalt war es äußerst wichtig, dass die Systeme bei der Implementierung des QTrust Admin Proxy völlig unterbrechungsfrei weiterlaufen. Schließlich kennt auch der Sendebetrieb keine Pause. Durch vorausschauende Planung und schrittweise Umstellung gelang es, den Sendebetrieb in einem Zeitraum von 2 Monaten auf den sicheren Zugriff umzustellen, ohne dass es zu Unterbrechungen kam. Durch die vollständige Rechtekontrolle ist dabei ab sofort sichergestellt, dass jeder Nutzer genau die Aktivitäten auf dem System durchführen darf, die er für seine Arbeit benötig. Nicht weniger – und keinesfalls mehr.